- Katılım

- 4 yıl 2 ay 25 gün

- Mesajlar

- 25,600

- Tepkime puanı

- 8,841

- Yaş

- 35

- Konum

- Memed' Home

- Web sitesi

- forummeskeni.com

- İsim

- CHRS

- Memleket

- Neresi?

- Meslek

- IzdırapÇI

- Cinsiyet

- Medeni Hal

Aklınıza gelen her tür çevirimiçi hizmetin günler boyunca çevrimdışı kalmasına hazırlıklı olunabilir mi? Bu tip olaylara sebep olabilecek yıkıcı ve güçlü siber saldırılara karşı önlem almak isteyenlerin yolu DDoS Nedir? sorusundan geçmelidir.

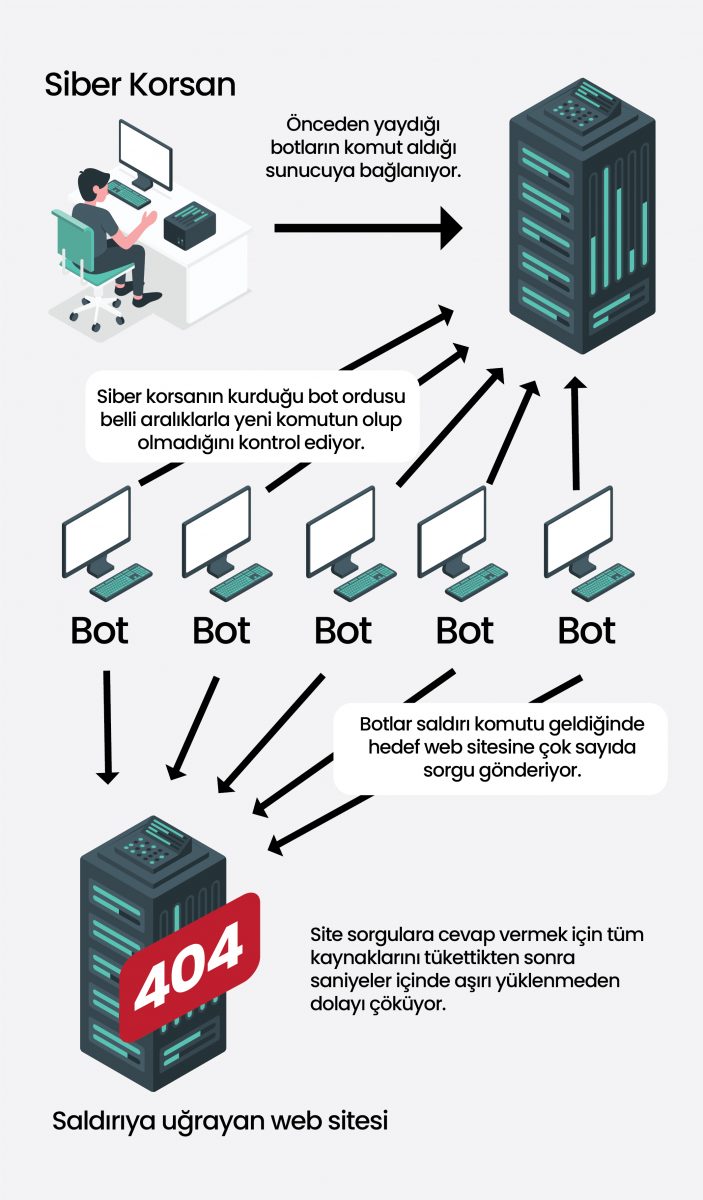

Dağıtılmış Hizmet Reddi anlamına gelen DDoS (Distributed Denial-of-Service) saldırıları, siber saldırıların en az gelişmiş kategorilerinden biri olmasına rağmen, devasa etkiler yaratma potansiyeline sahiptir.

DDoS saldırıları genellikle tümü saldırgan tarafından kontrol edilen PC’ler, dizüstü bilgisayarlar, sunucular, nesnelerin interneti cihazları gibi internete bağlı cihazlardan oluşan bir ağ kullanılarak gerçekleştirilir. Bu cihazların herhangi bir yerde olabilmesi saldırının ‘dağıtılmış‘ olarak adlandırılmasının sebebidir. Bilgisayar korsanları tarafından ele geçirilmiş olan ve zombi olarak adlandırılan bu cihazların sahipleri bunun farkında olmayabilir.

Sunucular, ağlar ve çevrimiçi hizmetler, belirli miktarda trafikle başa çıkacak şekilde tasarlanmıştır, ancak DDoS saldırısı tarafından gönderilen yüksek miktarda trafik, sistemde tıkanıklığa yol açar ve meşru kullanıcıların hizmetlere erişmesini engeller (‘hizmet reddi‘).

Saldırı, cihazı; bir botnet’in yani saldırganın kontrolü altındaki bir grup cihazın bir parçası haline getirir. Botnet’ler, kimlik avı e-postaları, kötü amaçlı yazılımlar veya fidye yazılımları dağıtmak da dahil olmak üzere her türlü kötü amaçlı etkinlik için veya bir DDoS saldırısında, trafik seli yaratmak için kullanılabilir.

Saldırganlar genellikle kaos yaratmak, belirli bir hizmeti hedef almak ya da bir tür gasp türü olarak, ödeme alma amacıyla DDoS atakları gerçekleştirir.

DDoS Saldırısı Nasıl Yapılır?

DDoS saldırıları, bir ağda birlikte çalışan birden çok cihazı içerir. Bankalardan, elektrik santrallerine kadar insanların günlük ihtiyaçlar için bağımlı olduğu kurum ve şirketler itibarsızlaştırma ve kaos amacıyla hedeflenir. Sistem kesintileri sırasında hırsızlık, gasp, kimlik avı ve fidye yazılımı gibi ek saldırılar başlatılabilir.

DDoS saldırıları, internete bağlı cihaz ağları ile gerçekleştirilir. Bu ağlar, her birine bot (zombi) denen kötü amaçlı yazılım bulaşmış ve bir saldırgan tarafından uzaktan kontrol edilen cihazlardan oluşur. Saldırganlar, botnet oluşturmak için güvenlik açıklarından yararlanarak, cihaz sahiplerinin bilgisi olmaksızın cihazlara kötü amaçlı yazılım enjekte ederler. Bir botnet’te (botlardan oluşan ağ) uzaktan kontrol edilen binlerce veya milyonlarca cihaz olabilir.

Bir botnet kurulduktan sonra artık saldırgan her bir bota uzaktan talimat göndererek saldırıya yönlendirebilir. Bir sunucu veya ağ botnet tarafından hedeflendiğinde, her bot hedefin IP adresine istekler gönderir ve potansiyel olarak sunucunun veya ağın aşırı yüklenmesine neden olur. Böylece sunucu veya ağ normal trafiğe hizmet edemez hale gelir. Yukarıda da belirttiğimiz gibi hizmet reddi adı buradan gelmektedir.

Saldırgan, hedef tarafından alınan karşı önlemlere yanıt olarak bir veya daha fazla farklı saldırı vektörü veya döngüsel saldırı vektörü kullanabilir. Çok vektörlü DDoS saldırıları bir hedefi farklı şekillerde boğmak için birçok saldırı yolu kullanır ve potansiyel olarak herhangi bir yörüngedeki hafifletme çabalarını zorlar.

DDoS Saldırısının Belirtileri Nelerdir?

Aklınıza gelen her tür çevirimiçi hizmetin günler boyunca çevrimdışı kalmasına hazırlıklı olunabilir mi?

Bir DDoS saldırısının en bilinen belirtisi, bir sitenin veya hizmetin aniden yavaşlaması ya da kullanılamaz hale gelmesidir. Neredeyse tüm DDoS saldırıları, bir hedef cihazı, ağı trafiğe boğmayı içerir. Genelde amaç sunucuyu kapasitesinin ötesinde, büyük miktarda trafikle doldurmaktır.

Her bot meşru bir internet cihazı olduğundan, saldırı trafiğini normal trafikten ayırmak zor olabilir. Bu nedenle DDoS saldırısı altında olup olmadığınızı anlamak için sitenizin normalde aldığı trafiği göz önünde bulundurmanız önerilir. Elbette ki büyük miktarlarda yasal trafik de sunucuları bunaltarak hizmetin yavaşlamasına neden olabilir ve ziyaretçileri, potansiyel müşterileri uzaklaştırabilir. Peki yasal web trafiği ile DDoS saldırılarının neden olduğu trafik nasıl ayırt edilebilir?

Bunun için kullanılan trafik analizi araçları, bir DDoS saldırısına ait aşağıdaki göstergelerden bazılarını tespit etmenize yardımcı olabilir:

- Tek bir IP adresinden veya IP aralığından kaynaklanan şüpheli trafik miktarları

- Cihaz türü, coğrafi konum veya web tarayıcısı sürümü gibi tek bir davranış profilini paylaşan kullanıcılardan gelen trafik akışı

- Tek bir sayfaya veya uç noktaya yapılan isteklerde açıklanamayan artış

- Günün belirli saatlerinde ani artışlar veya doğal görünmeyen, her 10 dakikada bir ani artış gibi garip trafik kalıpları.

Ayrıca DDoS saldırısının türüne göre değişebilen daha belirgin başka işaretleri de görülebilir.

DDoS Saldırı Türleri Nelerdir?

DDoS saldırı türleri, bir ağ bağlantısının farklı bileşenlerini hedefler. Nasıl çalıştıklarını anlamak için ağ bağlantısının nasıl yapıldığını bilmek gerekir. İnternetteki bir ağ bağlantısı, birçok farklı bileşenden veya “katmandan” oluşur.Modeldeki her katmanın farklı bir amacı vardır. Örneğin uygulama katmanı saldırıları – Application layer attacks, bazen (OSI modelinin 7. katmanına atıfta bulunarak) 7. katman DDoS saldırısı olarak anılır. Saldırılar, web sayfalarının sunucuda oluşturulduğu ve HTTP isteklerine yanıt olarak teslim edildiği katmanı hedefler. Kötü niyetli trafiği yasal trafikten ayırt etmek zor olabileceğinden, Katman 7 saldırılarına karşı savunma zordur.

HTTP seli (HTTP Flood) denen DDoS saldırılarında, aynı anda birçok farklı bilgisayardan “yenile” düğmesine basılmış gibi çok sayıda HTTP isteği sunucuyu doldurarak hizmet reddine neden olur.

Basit olanlarında, aynı aralıkta saldıran IP adresleri ve yönlendiriciler ile tek bir URL’ye erişilebilir. Daha karmaşık versiyonlarda, çok sayıda saldıran IP adresi kullanabilir ve rastgele yönlendiriciler kullanarak rastgele URL’ler hedeflenebilir.

Protokol saldırıları (Protocol attacks / state-exhaustion attacks) sunucu kaynaklarını veya güvenlik duvarları ve yük dengeleyiciler gibi ağ ekipmanı kaynaklarını aşırı tüketerek hizmet kesintisine neden olur. Protokol saldırıları, hedefi erişilemez kılmak için protokol yığınının 3. ve 4. katmanındaki zayıflıkları kullanır.

Ağ altyapısını hedef alan DDoS atakları; yavaş ping’ler, hatalı biçimlendirilmiş ping’ler ve kısmi paketler göndererek bağlantı isteklerini doğrulamaktan sorumlu ağ alanlarına saldırabilirler. Web uygulaması güvenlik duvarlarından (WAF) geçebilirler.

Ağ katmanının veya protokol saldırılarının ciddiyeti, eylemden ziyade gönderilen bilgi paketlerinin sayısına bağlı olduğundan, saniyedeki paketlerle ölçülür. Bu DDoS saldırılarının bir türü de SYN seli (Syn Flood) olarak bilinir. Saldırgan, ilk bağlantı isteği (SYN) paketlerini art arda gönderip TCP el sıkışmasının tamamlanmasını engelleyerek cihazın trafiğe yanıt veremez hale gelmesine neden olur.

Hacimsel saldırılar (Volumetric attacks), mevcut tüm bant genişliğini tüketerek tıkanıklık yaratmaya çalışır. Büyük miktarda veri, bir yükseltme biçimi veya botnet’ten gelen istekler gibi büyük bir trafik hedefe gönderilir. Bu tip saldırılar, diğer saldırı türlerinin aktifleşebilmesi için güvenlik altyapısını ezerek devre dışı bırakmayı da amaçlayabilir.

Sunucudan sahte bir IP adresine (kurbanın IP adresi) yanıt verilmesini içeren DNS Amplifikasyonu saldırıları (NTP Amplification Attack/ DNS Amplification) da bir tür DDooS saldırısıdır.

DDoS Saldırısı Altında Ne Yapılmalı?

Saldırı ne kadar karmaşık olursa, saldırı trafiğinin normal trafikten ayırt edilmesi o kadar zor olur. Saldırganın amacı saldırıyı engelleme çabalarını mümkün olduğunca verimsiz hale getirmektir.DDoS saldırısında, sorunların ne zaman başladığına ve ne kadar süredir devam ettiğine dair bir zaman çizelgesi oluşturmalı ve uygulamalar, hizmetler ve sunuculardan hangilerini etkilendiğini belirlemelisiniz. DDoS saldırısını görmüş olmaları muhtemel olsa da web hosting sağlayıcınızı bilgilendirmeniz de önemlidir; örneğin IP’yi değiştirmek, DDoS saldırısının etkilerini azaltmaya yardımcı olabilir.

Ayrıca hizmet kullanıcılarını neler olduğu konusunda Twitter ve Facebook gibi sosyal medya platformlarından bilgilendirmek de önerilir.

DDoS Saldırılarından Korunma Yöntemleri Nelerdir?

Bir DDoS saldırısını potansiyel olarak önlemenin tüm yolları denense de saldırganların yine de başarılı olabileceği unutulmamalıdır!

DDoS saldırıları büyük miktarda trafiği belirli bir hedefe yönlendirmesiyle ünlüdür. Bir işletmenin tüm çevrimiçi varlığı tek bir noktadaysa, risk de büyüktür. Bu nedenle, sistemleri dağıtmak önemlidir çünkü imkansız olmasa da saldırıların aynı anda farklı hedeflere yönlendirilmesi daha zordur.

Web trafiğini izlemek ve normal trafiğin neye benzediği ve anormal trafiğin ne olduğu hakkında doğru bir fikre sahip olmak, DDoS saldırılarından korunmaya veya bunları tespit etmeye yardımcı olmada etkili olabilir. İstek sayısı belirli bir eşiğin üzerindeyse uyarılar ayarlamanız önerilir ancak yukarıda da bahsettiğimiz gibi bu her zaman kötü niyetli aktivite ile karşı karşıya kaldığınız anlamına gelmez.

DDoS ataklarını önlemek için IP stresser kullanmak, bant genişliğinizi test etmenin etkili bir yolu olabilir.

Ayrıca, işletmelerin web trafiğindeki ani büyük artışla başa çıkmalarına ve saldırıların neden olduğu hasarı önlemeye yardımcı olabilecek, Cloudflare, Akamai, Radware gibi güvenlik hizmetleri de tercih edilmektedir. Bunlar, kötü niyetli trafiği kurbanın ağından yönlendirerek ağı DDoS saldırılarından korumaya çalışır.

İlk odakları, olağandışı yüksek trafik hacminden kötü amaçlı saldırıyı ayırt ederek gerçekte DDoS atağı olup olmadığını tespit edebilmektir. Sonra trafiğin çoğunluğunun geldiği IP’nin itibarını değerlendirmeye geçerler, kötü niyetli trafikle ilişkili ortak kalıpları ararlar. Olağandışı veya kötü niyetli olduğu bilinen bir yerden geliyorsa, DDoS koruma hizmeti, kötü niyetli trafiği mümkün olduğunca emerek ve saptırarak, yönetilebilir parçalara yönlendirir.

Avrupa merkezli bir şirket, Amerika’daki bir DDoS koruma sağlayıcısı ile çalışabilir, ancak bu sağlayıcının Avrupa merkezli sunucuları veya merkezleri yoksa, yanıt süresinin gecikmesi, trafiği yeniden yönlendirme konusunda sorun yaratabilir.

Bir DDoS saldırısını potansiyel olarak önlemenin tüm yolları denense de zaman zaman saldırganların yine de başarılı olabileceğini ekleyerek en bilinen DDoS korunma yöntemlerini listeleyelim:

- Blackhole routing: Bu çözüm, bir kara delik rotası oluşturmayı ve trafiği bu rotaya yönlendirmeyi kapsar. Belirli kısıtlama kriterleri olmadan uygulandığında, hem meşru hem de kötü niyetli trafiği boş bir rotaya / karadeliğe yönlendirir ve ağdan çıkarır. Örneğin internet servis sağlayıcısı, bir sitenin tüm trafiğini bir kara deliğe gönderebilir ama bu ideal bir çözüm değildir çünkü ağı erişilemez hale getirir.

- Rate Limiting: Bir sunucunun belirli bir zaman aralığında kabul edeceği istek sayısını sınırlamak, DDoS saldırılarını azaltmanın bir yoludur. Bu yöntem, brute force saldırıları ile oturum açma girişimlerini azaltmada yararlı olsa da karmaşık bir DDoS saldırısını etkili bir şekilde ele almada tek başına yetersiz olabilir.

- Web uygulaması güvenlik duvarı (WAF): Katman 7 saldırılarını azaltmaya yardımcı olabilecek bir araç olan WAF, internet ve bir kaynak sunucu arasına güvenlik duvarı koyarak, hedeflenen sunucuyu belirli türdeki kötü niyetli trafikten koruyan bir ters proxy görevi görebilir. Etkili bir WAF, saldırılara yanıt olarak özel kuralları hızla uygulama becerisine sahiptir.

- Anycast network diffusion: Saldırı trafiğinin dağıtılmış sunucular ağı üzerinden emilmesini hedefler. Anycast ağı, saldırının boyutuna ve ağın verimliliğine bağlı olarak farklı sonuçlar verebilir.

DDOS Saldırıları Neden Tehlikeli?

DDoS saldırılarının tehlikeli olmasının temel nedenlerinden biri, bir DDoS saldırısı oluşturmak ve başlatmak için ciddi düzeyde karmaşık teknikler gerekmemesidir. Bir bilgisayar korsanının hedef sunucuya herhangi bir kod yüklemesi gerekmez. Tek gereken, aynı anda hedeflenen web sunucusuna milyonlarca ping gönderecek şekilde cihazları kontrol edebilmektir.Gelen trafik dağıtılmış olarak aktığı için DDoS saldırılarına karşı savunma yapmak zordur. Botnet’teki güvenliği ihlal edilmiş “zombi” cihazlara ait milyonlarca IP adresinden gelen istekleri engellemek için filtreler eklemek sürdürülemez bir savunma stratejisidir.

Daha da kötüsü, DDoS saldırılarındaki potansiyel saldırı vektörleri her geçen gün artmaktadır. Her gün tüketicilerin eline daha fazla cihaz geçtikçe ve IoT pazarı daha fazla cihaz türünü kapsayacak şekilde genişledikçe, olası DDoS saldırılarına karşı savunma yapmak daha da zor hale gelmektedir. Bu cihazlar, standart bir bilgisayar veya sunucuya kıyasla gelişmiş güvenlik yazılımına sahip olmayabilir, bu nedenle, botnet’in bir parçasını oluşturmak için güvenliklerinin ihlal edilmesine karşı savunmasız kalmaktadırlar.

Ünlü DDoS Saldırıları

Bazı kaynaklar en eski internet servis sağlayıcılarından biri olan Panix’in, 1996 yılında ilk DDoS saldırısının kurbanı olduğunu belirtmektedir. Ancak Temmuz 1999‘da Minnesota Üniversitesi’ndeki bilgisayar ağının iki günlüğüne kapatılmasına neden olan Trin00, çoğu kaynakta siber suçluların kendilerine ait olmayan cihazları ele geçirip web trafiğini belirli bir hedefin ağını bozmak için kullandığı İlk DDoS saldırısı olarak geçmektedir.Yürütülmesi çok basit ama etkileri çok büyük olan DDoS saldırılarının bu güne dek bilinen en büyük ve en yıkıcı örneklerini şu şekilde sıralayabiliriz:

- MafiaBoy – Şubat 2000‘de, çevrimiçi MafiaBoy adını kullanan 15 yaşındaki Kanadalı Michael Calce çok sayıda bilgisayarı bir botnet’e bağlayarak bir dizi üniversite ağını ele geçirmeyi başarmış ve Yahoo!, eBay, Amazon, CNN, Dell, Fifa gibi bazı büyük web sitelerini çökerten DDoS saldırıları düzenlemiştir. Calce, tutuklanmış ve para cezasına çarptırılmıştır.

- Estonya – Nisan 2007‘de Estonya, ülkedeki tüm çevrimiçi hizmetlerin yanı sıra parlamento, bankalar, bakanlıklar ve medyayı hedef alan bir dizi DDoS saldırısına maruz kalmıştır. Estonya DDoS saldırısının, Rusya ile siyasi bir çatışmaya yanıt olarak geldiği ve ülkeler arası siber savaşın ilk ve en büyük örneklerinden biri olduğu düşünülmektedir.

- Spamhaus – Mart 2013, spam e-postaların %80’ini kaldıran, sektör lideri bir web güvenlik şirketi Spamhaus’a yönelik o zamana kadarki en büyük DDoS saldırısının gerçekleştiği tarih olarak bilinir. Neredeyse iki hafta süren ve saniyede 300 gigabit trafik gönderildiği tahmin edilen saldırıda, İngiltere genelinde ağ kesintileri yaşanmıştır.

- Mirai / Dyn – Avrupa ve Kuzey Amerika’nın büyük bir bölümünde çok sayıda çevrimiçi hizmeti Ekim 2016‘da çökerten Mirai botnet; haber siteleri, Spotify, Reddit, Twitter, PlayStation Network gibi birçok dijital hizmetin yavaşlamasına ya da tamamen erişilemez hale gelmesine neden olmuştur. Kameralar, yönlendiriciler, akıllı TV’ler ve yazıcılar dahil milyonlarca IoT cihazının kontrolünün ele geçirilmesinin söz konusu olduğu saldırıdan kaynaklanan kesintiler bir gün kadar sürmüştür. Saldırı; Netflix, PayPal, Visa, Amazon ve The New York Times dahil olmak üzere birçok büyük şirketin ağ altyapısı için çok önemli olan büyük DNS sağlayıcısı Dyn’i hedef almıştı.

- Google Amplification – 2020 yılına kadar kamuya açıklanmamış olan saldırı, 2017‘de Google’ın binlerce IP’sini çeşitli tekniklerle hedef almış ve yaklaşık altı ay sürmüştür. Saldırı, bir yıl önceki Mirai botnet’in rekor kıran 623 Gbps’lik saldırısından dört kat daha büyüktü.

- GitHub – Milyonlarca geliştirici tarafından kullanılan popüler bir çevrimiçi kod yönetimi hizmeti olan GitHub Şubat 2018‘de, botnetleri içermeyen büyük bir hacimsel saldırının hedefi oldu. Saldırganların, Memcached olarak bilinen veritabanı önbelleğe alma sisteminden gelen bir komuttaki güvenlik açığından yararlandığı saldırı, DDoS karşıtı sistemler sayesinde 10 dakika içinde tespit edilebilmiş ve 20 dakika içinde hafifletilmiştir.

- Amazon Web Servisleri (AWS) – GitHub saldırısının rekorunu kıran bu DDoS atağı, Şubat 2020‘de gerçekleştirilen devasa bir DDoS saldırısıdır. Saldırganlar, Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection, adlı bir teknik kullanarak bir AWS müşterisini hedef almıştır. Bu teknik savunmasız üçüncü taraf CLDAP sunucularına dayanır ve kurbanın IP adresine gönderilen veri miktarını 56 ila 70 kat artırır. Söz konusu saldırı üç gün sürmüş ve saniyede 2,3 terabayt gibi şaşırtıcı bir hızla zirveye ulaşmıştır. Saldırının, AWS müşterilerinin potansiyel gelir kaybı ve marka değerlerinin zarara uğraması üzerinde önemli etkileri olmuştur.

Özet

Genellikle uzaktan kontrol edilen bir botnet’in parçası olan ve meşru cihazlardan gelen trafiği içerdiğinden tespiti zor olan DDoS saldırılarının en basit belirtisi, bir sitenin veya hizmetin aniden ve beklenmedik bir şekilde yavaşlaması veya tamamen kullanılamaz hale gelmesidir. Bu nedenle bir DDoS saldırısını tanımlamada en bilinen yöntem ağ trafiğini izlemek ve analiz etmektir.Kullanılan yöntemlerin basitliğine rağmen DDoS saldırıları; sunucu kesintileri, hizmetlerin duraksaması gibi sorunlara yol açar. Bu nedenle DDoS Nedir? sorusu, siber güvenliği önemseyen tüm işletmelerin, yanıtlarına ulaşması gereken kritik bir sorudur.